تحقیقات Wiz یک پایگاه دادهٔ ClickHouse عمومی متعلق به DeepSeek را شناسایی کرده است که امکان کنترل کامل بر عملیات پایگاه داده را فراهم میکند، از جمله دسترسی به دادههای داخلی. این افشاگری شامل بیش از یک میلیون خط از جریانهای لاگ است که تاریخچهٔ چت، کلیدهای مخفی، جزئیات پشتصحنه و دیگر اطلاعات حساس را در بر میگیرد. تیم تحقیقات Wiz بلافاصله و بهطور مسئولانه این مشکل را به DeepSeek گزارش داد و شرکت مورد نظر به سرعت افشاگری را ایمن کرد.

در این پست بلاگ، ما کشف خود را به تفصیل توضیح خواهیم داد و همچنین به تأثیرات گستردهتر این موضوع برای صنعت اشاره خواهیم کرد.

خلاصه اجرایی

DeepSeek، یک استارتاپ چینی در حوزه هوش مصنوعی، اخیراً توجه زیادی را به خود جلب کرده است به دلیل مدلهای هوش مصنوعی پیشرفتهاش، به ویژه مدل استدلال DeepSeek-R1. این مدل در عملکرد با سیستمهای پیشرفته هوش مصنوعی مانند o1 از OpenAI رقابت میکند و بهخاطر مقرونبهصرفه بودن و کاراییاش برجسته است.

در حالی که DeepSeek در فضای هوش مصنوعی سروصدا به پا کرده بود، تیم تحقیقات Wiz به ارزیابی وضعیت امنیتی خارجی آن پرداخت و به دنبال شناسایی هرگونه آسیبپذیری احتمالی بود.

در عرض چند دقیقه، ما یک پایگاه دادهٔ ClickHouse عمومی پیدا کردیم که به DeepSeek مرتبط بود و کاملاً باز و بدون احراز هویت بود، که اطلاعات حساس را در معرض دید قرار داده بود. این پایگاه داده در آدرسهای oauth2callback.deepseek.com:9000 و dev.deepseek.com:9000 میزبانی میشد.

این پایگاه داده حجم زیادی از تاریخچهٔ چت، دادههای پشتیبان و اطلاعات حساس از جمله جریانهای لاگ، کلیدهای API و جزئیات عملیاتی را در خود داشت.

مهمتر از همه، این افشاگری امکان کنترل کامل پایگاه داده و احتمالاً ارتقای امتیاز در داخل محیط DeepSeek را بدون هیچگونه احراز هویت یا مکانیسم دفاعی در برابر دنیای خارج فراهم میکرد.

مرور افشاگری

جاسوسی ما با ارزیابی دامنههای عمومی قابل دسترس DeepSeek آغاز شد. با استفاده از تکنیکهای شناسایی ساده (کشف غیرفعال و فعال زیر دامنهها)، حدود ۳۰ زیر دامنه اینترنتی را شناسایی کردیم. بیشتر این زیر دامنهها بیضرر به نظر میرسیدند و عناصری مانند رابط چتبات، صفحه وضعیت و مستندات API را میزبانی میکردند—که هیچکدام در ابتدا تهدید قابل توجهی را نشان نمیدادند.

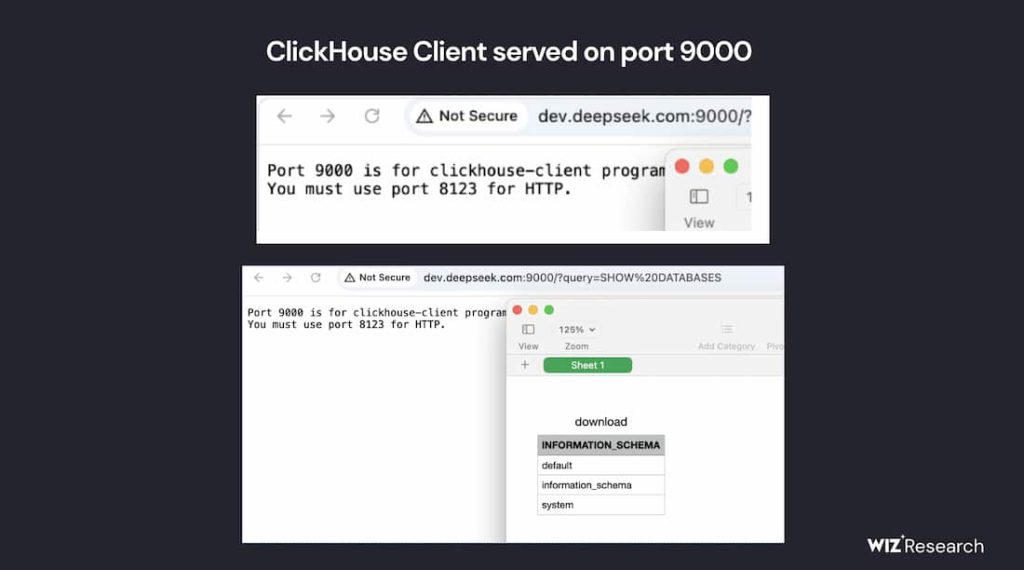

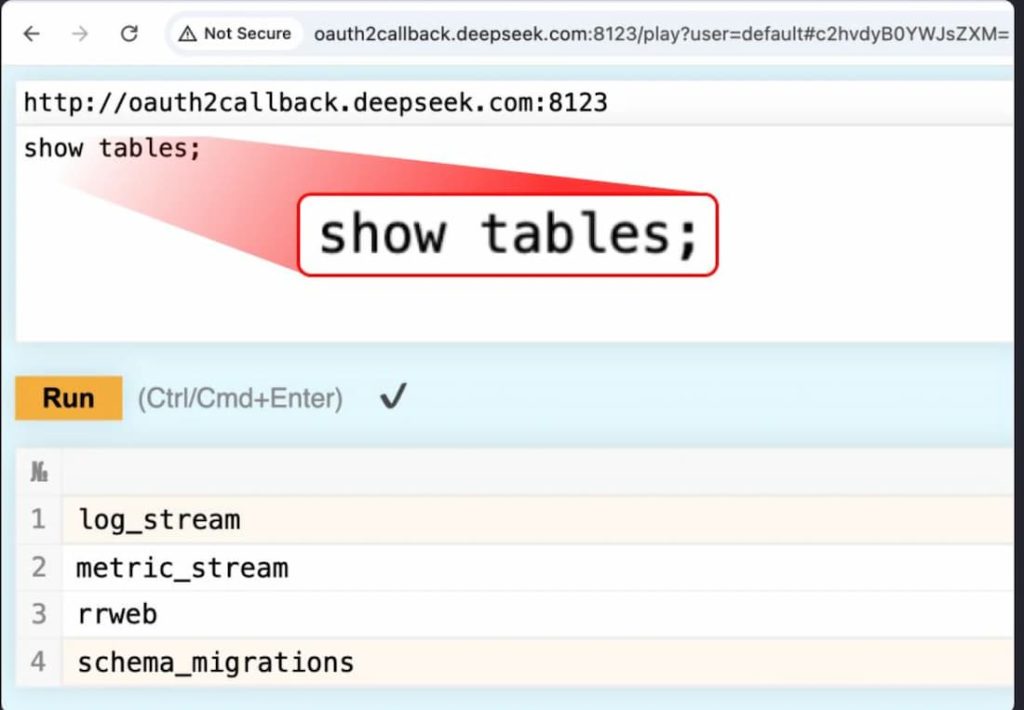

با این حال، زمانی که جستجوی خود را فراتر از پورتهای استاندارد HTTP (80/443) گسترش دادیم، دو پورت غیرمعمول باز (۸۱۲۳ و ۹۰۰۰) را شناسایی کردیم که به میزبانهای زیر مرتبط بودند:

- http://oauth2callback.deepseek.com:8123

- http://dev.deepseek.com:8123

- http://oauth2callback.deepseek.com:9000

- http://dev.deepseek.com:9000

پس از تحقیقات بیشتر، این پورتها به یک پایگاه داده ClickHouse عمومی باز منتهی شدند که بدون هیچگونه احراز هویت در دسترس بود — که فوراً پرچم قرمز را بالا برد.

ClickHouse یک سیستم مدیریت پایگاه داده ستونی و متنباز است که برای پرسوجوهای تحلیلی سریع روی دادههای بزرگ طراحی شده است. این سیستم توسط Yandex توسعه داده شده و به طور گستردهای برای پردازش دادههای بلادرنگ، ذخیرهسازی لاگها و تحلیل دادههای بزرگ استفاده میشود، که نشان میدهد اینگونه افشاگری یک کشف بسیار ارزشمند و حساس است.

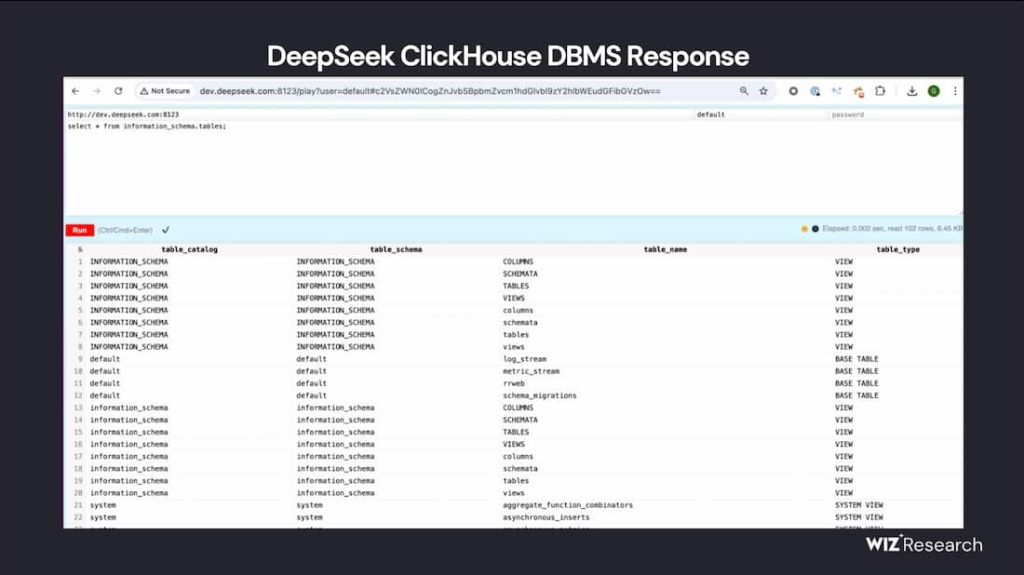

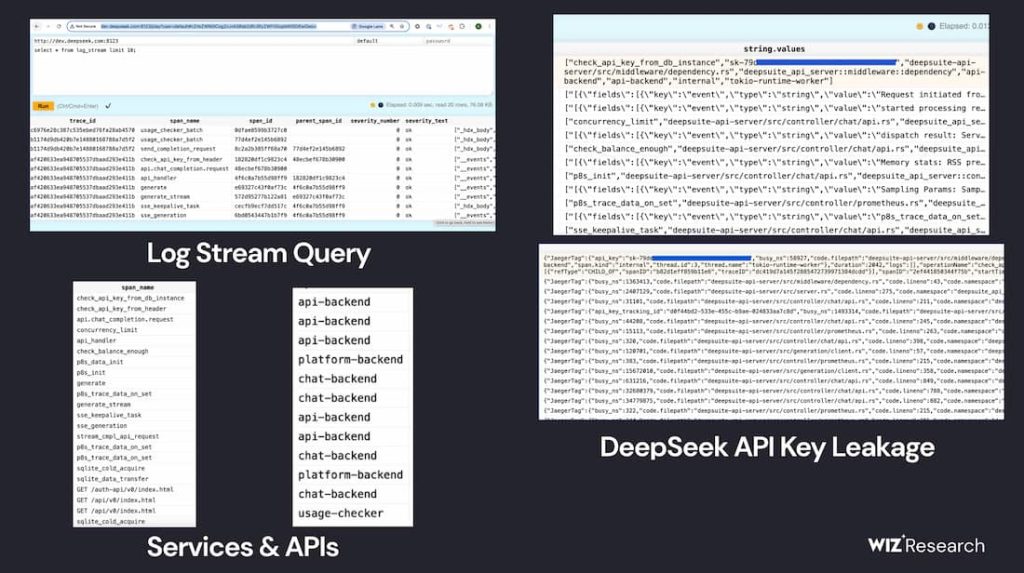

با استفاده از رابط HTTP ClickHouse، به مسیر /play دسترسی پیدا کردیم که اجرای مستقیم کوئریهای SQL دلخواه از طریق مرورگر را ممکن میساخت. اجرای یک کوئری ساده مانند SHOW TABLES; فهرست کاملی از مجموعههای داده قابل دسترسی را بازگرداند.

در میان آنها، یک جدول برجسته بود: log_stream، که حاوی لاگهای گسترده با دادههای حساس بود.

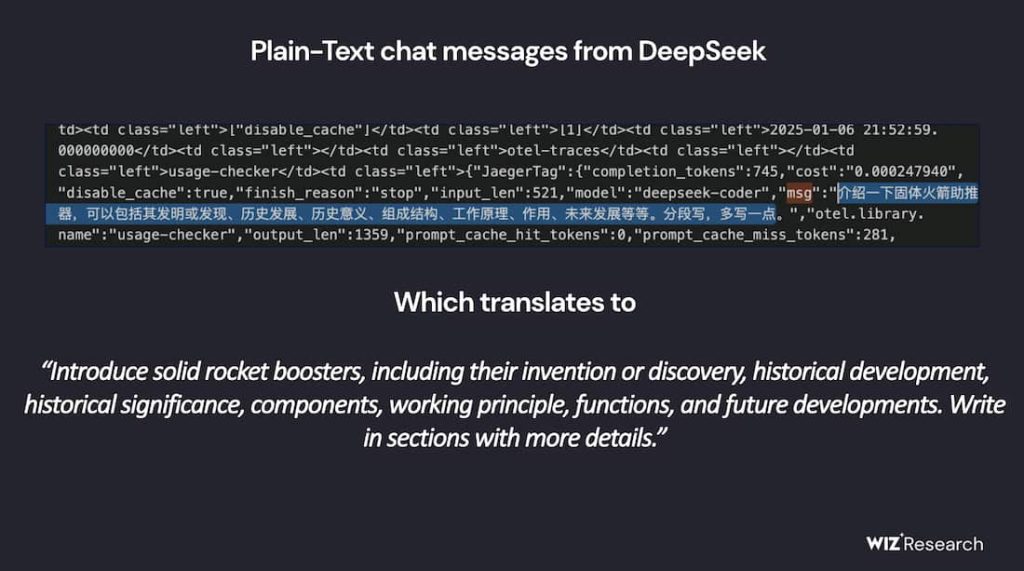

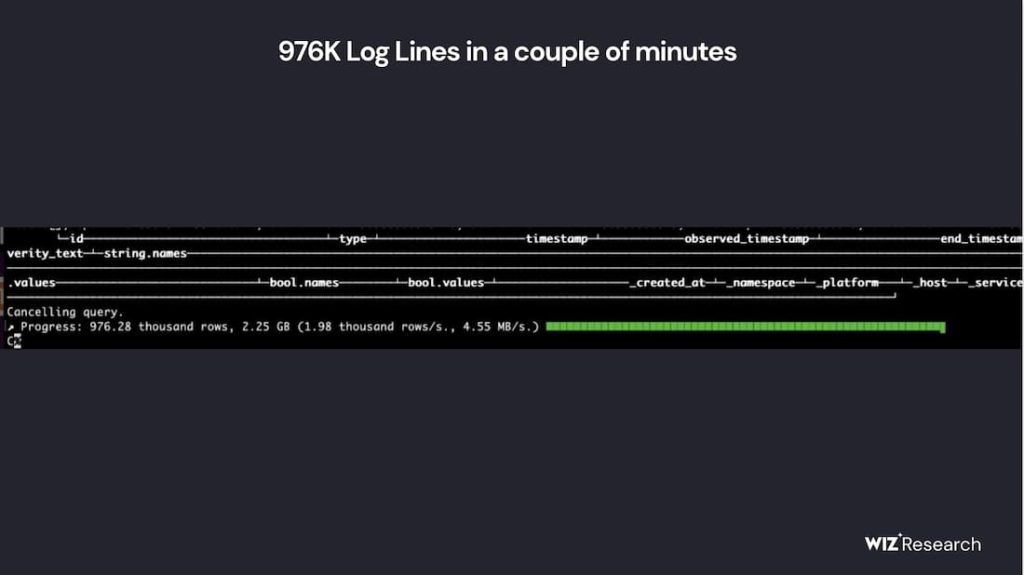

جدول log_stream بیش از ۱ میلیون ورودی لاگ داشت که ستونهای خاصی داشتند که اطلاعات بسیار حساسی را فاش میکردند.

- timestamp – لاگها از تاریخ ۶ ژانویه ۲۰۲۵

- span_name – ارجاعات به نقاط مختلف API داخلی DeepSeek

- string.values – لاگهای متنی ساده شامل تاریخچه چت، کلیدهای API، جزئیات بکاند، و دادههای عملیاتی

- _service – نشاندهنده سرویسی از DeepSeek که لاگها را تولید کرده است

- _source – فاش کردن منبع درخواستهای لاگ، شامل تاریخچه چت، کلیدهای API، ساختارهای دایرکتوری، و لاگهای متادیتای چتبات

این سطح از دسترسی خطر جدی برای امنیت DeepSeek و کاربران نهایی آن به شمار میآید. نه تنها مهاجم میتواند لاگهای حساس و پیامهای چت متنی ساده را بازیابی کند، بلکه ممکن است قادر باشد پسوردهای متنی ساده و فایلهای محلی را همراه با اطلاعات اختصاصی به طور مستقیم از سرور از طریق انجام پرسوجوهایی مانند SELECT * FROM file('filename') بسته به پیکربندی ClickHouse استخراج کند.

(توجه: ما هیچگونه پرسوجوی تهاجمی فراتر از شناسایی انجام ندادیم تا از اصول تحقیقاتی اخلاقی پیروی کنیم.)

نکات کلیدی

پذیرش سریع خدمات هوش مصنوعی بدون امنیت مناسب ذاتاً پرخطر است. این افشا نشاندهنده این واقعیت است که خطرات امنیتی فوری برای برنامههای هوش مصنوعی از زیرساختها و ابزارهایی که از آنها پشتیبانی میکنند ناشی میشود.

در حالی که بسیاری از توجهات حول تهدیدات آیندهنگر امنیتی هوش مصنوعی متمرکز است، خطرات واقعی اغلب از ریسکهای سادهای میآیند—مانند افشای تصادفی پایگاههای داده به بیرون. این ریسکها که جزء خطرات بنیادی امنیت هستند، باید اولویت اصلی تیمهای امنیتی باقی بمانند.

با عجله برای پذیرش ابزارها و خدمات هوش مصنوعی از تعداد فزایندهای از استارتاپها و تأمینکنندگان، ضروری است که به یاد داشته باشیم که با این کار، ما دادههای حساس خود را به این شرکتها میسپاریم. سرعت بالای پذیرش معمولاً منجر به نادیده گرفتن امنیت میشود، اما حفاظت از دادههای مشتری باید اولویت اصلی باشد. مهم است که تیمهای امنیتی با مهندسین هوش مصنوعی همکاری نزدیکی داشته باشند تا از شفافیت در معماری، ابزارها و مدلهای مورد استفاده اطمینان حاصل کنند و بتوانند دادهها را محافظت کرده و از افشای آن جلوگیری کنند.

نتیجهگیری

دنیا هیچگاه تکنولوژیای را با سرعت پذیرش بالای هوش مصنوعی مشاهده نکرده است. بسیاری از شرکتهای هوش مصنوعی به سرعت به تأمینکنندگان زیرساختهای حیاتی تبدیل شدهاند بدون اینکه چارچوبهای امنیتی معمول که معمولاً همراه با این نوع پذیرشها هستند را داشته باشند. با عمیقتر شدن ادغام هوش مصنوعی در کسبوکارها در سطح جهانی، صنعت باید خطرات مرتبط با مدیریت دادههای حساس را بشناسد و شیوههای امنیتی مشابه آنچه برای تأمینکنندگان عمومی ابر و تأمینکنندگان زیرساختهای بزرگ مورد نیاز است را اعمال کند.

منبع: شرکت امنیت سایبری wiz